Zuletzt aktualisiert: Mi, 10. November 2021

Beschäftigen Sie sich mit dem Thema IT-Sicherheit und auch mit dem IT-Grundschutz-Kompendium des Bundesamtes für Informationssicherheit (BSI), dann ist Ihnen vielleicht die Maßnahme „IST-Aufnahme der aktuellen Netzsituation““ bekannt.

Liste der Prüffragen aus dem BSI Grundschutzkatalog zur Maßnahme M2.139 „IST-Aufnahme der aktuellen Netzsituation“:

– Existiert eine aktuelle Ist-Aufnahme der Netztopographie?

– Ist die Dokumentation zur Netztopographie auch für Dritte verständlich und nachvollziehbar?

– Existiert eine Ist-Aufnahme der Netztopologie auf den Schichten des ISO/OSI Referenzmodells?

– Umfasst die Dokumentation der Netzsegmentierung auch die zugelassenen Dienste und Netzprotokolle?

– Umfasst die Dokumentation der Netzsituation alle Kommunikationsübergänge zwischen den Netzen?

– Sind anhand der Dokumentation der Kommunikationsübergänge die Übertragungsstrecken ersichtlich?

– Ist anhand der Dokumentation der Kommunikationsübergänge der Kommunikationsfluss bzw. Datenfluss zwischen den Kommunikationspartnern ersichtlich?

– Ist die Dokumentation zur Netzsituation vor unbefugtem Zugriff geschützt, für die Zuständigen aber jederzeit verfügbar?

Quelle: BSI Grundschutzkatalog, 13. Ergänzungslieferung

Es gibt verschiedene Einstufungen im Maßnahmenkatalog

In den Grundschutzkatalogen werden Maßnahmen in verschiedene Stufen unterteilt. A als Basismaßnahmen, B als weiterführende Maßnahmen, C als Maßnahmen, die für eine Zertifizierung erfüllt sein müssen. Dann gibt es noch I für Information und als fünftes gibt es Maßnahmen ohne weitere Kennzeichnung. Insgesamt sind es weit über tausend Maßnahmen, die für die fünf verschiedenen Bausteine und deren Gefährdungen beschrieben sind.

Bei der oben beschriebenen Maßnahme handelt sich dabei um eine Maßnahme der Qualifizierungsstufe A. Sie stellt also eine Basismaßnahme dar, die für die IT-Sicherheit eines Unternehmens wichtig und umzusetzen ist. Es sind „nur“ acht Prüffragen, aber deren Inhalt hat es durchaus in sich. Mit einer guten IT-Dokumentation jedoch können Sie diese mit überschaubarem Aufwand abdecken. Ohne Unterstützung eines Softwaretools wird die Umsetzung aber nicht gerade leichter, denn wie immer müssen Sie an die Aktualität der Daten denken. Es wird schließlich nach einer aktuellen Netzwerktopographie gefragt.

Softwareunterstützung für die Erstellung von Netzwerkplänen

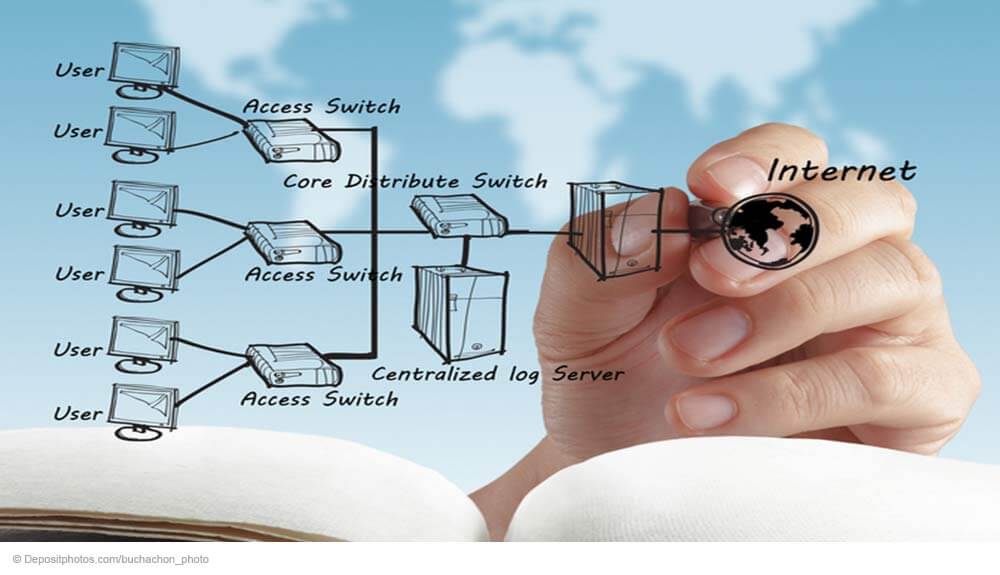

Mit dem Dokumentationstool Docusnap können Sie diese Maßnahme in weiten Teilen relativ leicht erfüllen. Nach der Inventarisierung können auf Knopfdruck Netzwerkpläne, Routing- und Topologiepläne erstellt werden. Auch die Dokumentation von VLANs wird durch das Inventarisieren der jeweiligen Konfiguration von Netzwerkswitchen verfügbar. Hiermit bekommen Sie eine optimale Grundlage. Beschreiben Sie die Kommunikationsflüsse im IT-Betriebshandbuch und die verwendeten Protokolle über IT-Beziehungen. Die Verfügbarkeit der Dokumentation können Sie auf verschiedenen Wegen sicherstellen, warum nicht auch auf einem Tablet für die Administratoren und den IT-Leiter?

Die Kommunikationsübergänge und Übertragungsstrecken zwischen den einzelnen Datennetzen können Sie relativ leicht dokumentieren, falls diese Übergänge durch Sicherheitsgateways, also Firewalls, realisiert sind. In diesen IT-Systemen gibt es immer eine Liste der zulässigen Datenströme. In diesen Listen sind eigentlich immer Datenquelle und Ziel als einzelne Netzwerkadresse oder ganzes Netzwerksegment sowie das zulässige Netzwerkprotokoll angegeben. Auch die Richtung des Kommunikationsflusses wird dort konfiguriert. Diese Liste müssen Sie „nur“ in Ihre Dokumentation einbauen und für die notwendige Aktualität sorgen. In wie weit dies automatisiert werden kann, hängt vom Firewallprodukt ab.

Aus Gründen der IT-Sicherheit ist es natürlich durchaus kritisch zu sehen, wenn die Firewallkonfiguration so einfach über das Netzwerk ausgelesen werden kann. Deshalb wird eine Online-Abfrage wahrscheinlich nicht funktionieren. Vielleicht können Sie aber über die Sicherung der Konfiguration etwas machen. Nach der Konfigurationsänderung an einer Firewall sollte immer eine Sicherung der Einstellungen stattfinden. Natürlich auch vor der Änderung, damit bei auftretenden Problemen der vorherige Zustand schnell wiederhergestellt werden kann. Aber das macht Ihr Firewall-Administrator ja bestimmt. Solche Konfigdateien sind häufig einfache Textdateien, vielleicht kann da etwas ausgelesen und für die IT-Dokumentation verwendet werden.

Ein anderer Weg hängt von Ihren Prozessen ab, denn werden Änderungen in einem Ticketsystem geführt, Stichwort Change Management, dann könnte der für die IT-Dokumentation Verantwortliche eine Information der Änderung erhalten und diese im Handbuch nachtragen.

Andere Anforderungen dieser Maßnahme des BSI müssen händisch eingetragen werden, wie verwendete Protokolle je Netzwerksegment. Haben Sie bereits Richtlinien in der IT, dann sollten sich dort bereits Vorgaben finden. Kleiner Exkurs: wie kontrollieren Sie die Einhaltung dieser Richtlinien? Technisch einfach zu lösen, ein einfacher Netzwerksniffer wie Wireshark hilft hier weiter. Bedenken Sie aber die Zweckbindung und das Ziel des Einsatzes solcher Tools zu kommunizieren. Scannen Sie nicht Ihren kompletten Netzwerkverkehr und geben dann IT-Dokumentation als Rechtfertigung der Maßnahme an.

Alternativ können Sie den Mirror-Port Ihres Switches einsetzen um zu analysieren, welche Protokolle im Netzwerk im Einsatz sind. Aber bitte nicht einfach machen, kommunizieren Sie solche Maßnahmen immer und klären über den Einsatzzweck auf. Lassen Sie sich von Ihrer Geschäftsführung vielleicht den Einsatz sogar schriftlich genehmigen.

IT-Dokumentation kann auch einfach sein!

Sie sehen, es findet sich für (fast) alles eine Lösung. Sicherlich nicht mehr im Standard, deshalb kann die geschickte Anpassung einer „out-of-the-box“-Lösung häufig einen enormen Mehrwert bringen. Auch Anforderungen aus den BSI Grundschutzkatalogen verlieren da schnell ihren Schrecken. Achten Sie bei allem darauf, sich möglichst auf ein Dokumentationsprodukt zu beschränken, sonst kann man schnell den Überblick verlieren.